하지만 새해 벽두부터 ‘코로나 19’의 등장과 함께 상황이 바뀌었고, 많은 조직들이 위험 부담을 줄이기 위한 방법으로 ‘재택 근무’를 위한 방법을 적극적으로 도입하기 시작한 모습이다. 이에 최근 재택근무와 관련되어 새로운 PC에 대한 수요는 물론이고, 클라우드 기반 협업 도구들의 수요도 크게 올라가는 모습이다. 하지만 기존에 사용하던 근거리 고속 LAN과 내부 사용자들을 위한 네트워크 환경을 갑자기 외부 접속 가능하게 바꿀 수도 없는 노릇이라, 외부에서 회사 내부 접속을 위한 안전한 수단에 대해서도 관심이 높아지는 모습이다.

이러한 ‘외부에서 내부로의 안전한 접속 수단’으로 가장 먼저 떠오르는 것은 역시 VPN(Virtual Private Network)일 것이다. 그리고 대규모 조직이라면 이 VPN 접속 환경을 전사적으로 갖추는 데 면밀한 검토가 필요하겠지만, 수십 명 정도의 소규모 조직이라면 사용할 수 있는 방법은 꽤 많다. 굳이 전용 장비를 갖추거나 어려운 설정 과정을 거치지 않더라도, 기존에 사용하고 있던 서버나 NAS, PC는 물론 네트워크 라우터 등으로도 괜찮은 수준의 VPN 서버를 구축할 수 있기 때문이다. 물론 이로 인해 벌어지는 다른 문제들도 생각하지 않을 수는 없지만, VPN 서버의 구축으로 얻을 수 있는 편의상, 보안상의 장점은 기대 이상으로 큰 편이다.

|

| ▲ VPN은 공용 인터넷 회선을 통해 가상의 ‘전용선’ 연결을 만들어 준다 |

VPN(가상 사설망: Virtual Private Network)은 공용 인터넷 회선을 사용해 접속자와 VPN 서버 간의 암호화된 ‘전용 연결’을 가상으로 만들어주는 것으로, VPN을 통해 접속한 외부의 PC는 VPN 서버가 있는 내부 네트워크의 일원으로 구성되어, 모든 통신은 VPN 서버와 내부 네트워크를 거쳐 지나가게 된다. 이 결과, 집에 있는 PC가 VPN에 접속함으로써 회사나 집 내부의 네트워크의 서비스와 자원들에 접근할 수 있고, 내부 인트라넷을 사용하는 업무 환경을 회사 밖에서도 접근할 수 있게 된다. 또한 PC와 VPN 서버간의 연결이 암호화된 가상의 전용선 형태로 연결되어, 공용 Wi-Fi 등 신뢰성이 떨어지는 연결을 사용하더라도 보안성을 유지할 수 있다는 점도 장점이다.

이러한 특징 덕분에, 많은 기업들이 원격 업무 등에서 이미 VPN을 활용하고 있으며, 의외로 개인 사용자들도 자체적으로 VPN을 구성, 활용하는 경우가 많다. 개인 사용자들이 자체 구축한 VPN을 사용하는 경우에도 나름대로의 보안성과 편의성을 기대할 수 있는데, 편의성 측면이라면 집에 구축한 VPN 서버를 외부에서 활용하는 경우, 포털 등 인터넷 서비스의 로그인에서 종종 등장하는 IP 위치에 따른 추가 인증의 귀찮음을 피해갈 수 있다는 점이 있다. 또한 보안성 측면에서는 공공 Wi-Fi의 보안성 측면 이외에도, NAS 등의 구축에서도 외부에 VPN 서버용 이외에는 별도의 포트 개방을 하나도 하지 않아도 된다는 점이 있어, 외부 공격에 대한 취약성도 크게 줄일 수 있다.

한편, 별도 구축이 아닌 VPN ‘서비스’는 접속하는 PC에서 VPN 서비스 제공 서버까지의 연결을 암호화해, 해당 구간에서 존재할 수 있는 보안 위협을 피할 수 있다. 또한 서버가 외국에 있는 경우, 현재 사용자의 위치가 외국으로 인식되어 국내에서 접근하기 힘든 서비스들에도 접근할 수 있게 된다. 하지만 이러한 서비스들의 경우 서비스 제공자들의 신뢰성에 대한 충분한 검토와 함께, VPN을 사용하고자 하는 이유를 잘 따져 볼 필요가 있을 것이다. 반대의 사례로, 직접 회사나 가정에 구축한 VPN을 출장 등으로 외국에서 접속했을 때도, 외국에서 사용이 어려운 국내 전용 서비스들을 그대로 사용할 수 있는데, 개인적으로도 출장이 많던 시절에 꽤 유용하게 사용한 바 있다.

|

| ▲ 사실 편하게 한다면 공유기나 NAS에서 제공되는 기능을 사용할 수도 있다 |

VPN 서버를 구성해보기로 결심했다면 다음은 어디에, 어떻게 구성할지를 생각해야 할 것이다. 사실 이 중 위치는 소규모 회사나 개인이 사용한다면 외부에서 접속하는 사용자들에게 내부 리소스들의 접근 경로를 제공하기 위해 라우터 뒤쪽이 될 것이다. 그 다음으로 생각할 것은 ‘어떻게’인데, 사실 VPN 서버를 만들 수 있는 방법은 상당히 다양하다. 별도의 어플라이언스를 도입하는 것을 제외하고도, VPN 서버 기능을 제공하는 인터넷 공유기나 NAS 등을 사용하고 있다면 이를 통해 편리하게 구성할 수 있고, 혹은 별도로 운영 중인 서버가 있다면 윈도우나 리눅스 OS 기반에서 VPN 서버 기능을 제공하는 소프트웨어를 설치해 활용하면 된다.

VPN 서버 구축을 가장 간편하게 할 수 있는 방법이라면, 이미 관련 기능이 잘 갖추어진 공유기나 NAS를 활용하는 것이다. 공유기의 경우 최근 판매되는 고성능 공유기의 상당수가 VPN 서버 기능을 지원하며, 몇 명 정도의 사용자라면 이를 이용해 큰 무리없이 사용할 수도 있다. 하지만 근본적으로 충분치 못한 성능 문제가 있고, 사용자 수가 제한되어 있는 것도 아쉽다. 요즘 기능이 점점 늘어가는 NAS에서도 VPN 서버 기능을 활용할 수 있는데, 대표적으로 시놀로지의 NAS라면 VPN 서버 패키지를 설치하고, 몇 가지 설정을 넣는 정도로 바로 사용할 수 있다. 이 경우 NAS의 사용자와 VPN 사용자 설정을 연결할 수 있어, 관리 측면에서 대단히 편리해진다.

VPN의 통신 규격은 PPTP(Point to Point Tunneling Protocol), L2TP(Layer 2 Tunneling Protocol), SSTP(Secure Socket Tunneling Protocol), OpenVPN 등이 있는데, 이 중 PPTP는 보안성 등의 문제로 시장에서 사장되어 가고 있고, iOS 10 등에서는 아예 지원이 끊어졌다. 현재 보안성과 편의성 면에서 추천할 만한 규격은 L2TP인데, 별다른 취약점이 없고, 대부분의 운영체제에서 기본으로 지원되고 있어 호환성이 뛰어나다는 장점이 크다. OpenVPN은 대부분의 운영체제에서 서버와 클라이언트 구성을 지원하고, 포트 번호 등까지 바꿀 수 있어 유연성이 좋지만, 클라이언트 앱을 직접 설치해야 하고, 서버 구성시 별도의 인증서 발급과 공유 과정이 필요할 수 있다.

|

| ▲ 별도 서버 구축에서 가장 쉽게 가는 방법 중 하나인 ‘SoftEther VPN’ |

기능이나 성능 측면에서 가장 확실한 VPN 서버 구축 방법은, 역시 가상화든 물리 서버든 간에 내부에 별도의 서버를 두는 것이다. 이 때, 몇 명 정도의 사용자가 동시에 사용할 것이라면 기존에 공유 스토리지 등 다른 역할을 하던 서버에 서비스 형태로 올리거나, 혹은 코어 두 개와 1~2GB 정도의 메모리를 할당해 가상 머신으로 올려도 충분하다. 한편, 서버로 사용할 시스템의 프로세서에서는, AES 암호화의 하드웨어 가속이 가능한 AES-NI 기능이 있으면 성능에 큰 도움이 되는데, 인텔의 경우 1세대 코어 프로세서 이후의 코어 i5 이상, 6세대 코어 프로세서 이후로는 펜티엄 등을 포함해 모든 제품군에서 지원된다. 이를 적용하면, 1Gbps 회선 정도는 코어 한 개 정도로도 여유롭게 실시간 처리가 가능하다.

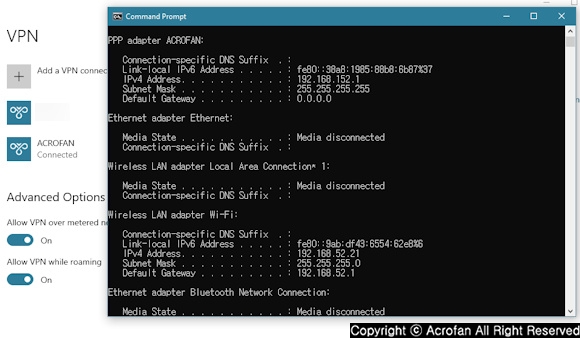

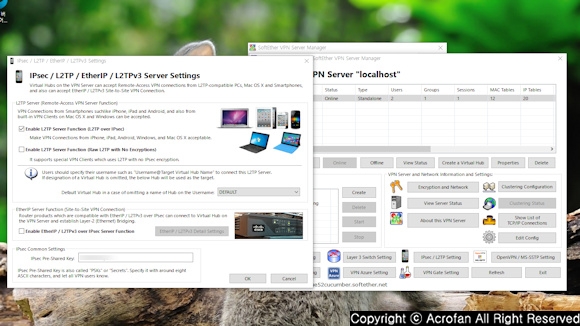

앞서 언급한 L2TP VPN 서버를 만들 수 있는 방법은 몇 가지가 있는데, 사용할 서버가 윈도우 서버 OS 기반이면 운영체제에 포함된 기능 설정으로 가능하고, 일반 윈도우 10 기반이라면 ‘SoftEther VPN’을 사용하는 것을 추천한다. 또한 리눅스 기반에서도 ‘SoftEther VPN’ 혹은 ‘Openswan’ 등을 사용해 L2TP VPN 서버를 구성할 수 있다. 이런 다양한 방법들 중에서 ‘SoftEther VPN’을 추천하는 이유는, 일단 사용 등에 제약이 없는 오픈소스 라이선스(GPLv2)이면서, 윈도우와 리눅스 환경을 모두 지원하고, GUI 설정 환경이 잘 갖추어져 있기 때문이다. 한편, SoftEther VPN은 서버 서비스와 관리 툴이 분리되어 있고, GUI 기반 매니저는 윈도우 환경에서만 사용할 수 있지만, 서비스에 관리 툴이 원격 접속하는 형태라 큰 문제는 되지 않을 것이다.

SoftEther VPN의 설치는 홈페이지에서 OS에 맞는 설치 파일을 다운로드 받아 진행하면 되며, 윈도우라면 단순히 실행 파일을 실행하고, 리눅스라면 소스의 make 후 적당한 폴더로 옮기고, 서비스 스크립트를 작성해 서버 시작시 서비스 형태로 올라오도록 등록하면 된다. 이후 윈도우 기반의 PC에서 매니저를 통해 VPN 서버가 설치된 IP와 포트로 접속하면 되며, 관리 포트는 기본적으로 443, 992, 1194, 5555가 활성화되어 있을 것이다. 또한 서버가 설치된 시스템에서 매니저를 실행하면 초기 관리자 패스워드 설정 뒤 마법사 형태의 쉬운 설정을 진행할 수 있다. 마법사를 간단히 따라가면서, 기본 가상 허브 이름 지정 후, L2TP 서버 활성화와 PSK(Pre-Shared Key) 설정 확인 후, 사용자를 생성하면 기본 준비는 거의 끝난다.

SoftEther VPN의 설정은 ‘가상 허브’ 단위로 이루어지며, 한 서버에 복수의 ‘가상 허브’ 기반 VPN 네트워크가 존재할 수 있고, 사용자는 ‘ID@가상 허브 이름’ 계정 형태로 VPN에 접속할 수 있다. 그리고 SoftEther VPN의 특징으로는 ‘SecureNAT’라는, 가상 NAT와 DHCP 서버 지원이 있는데, 이를 통해 VPN으로 접속하는 사용자들을 별개의 네트워크로 분리할 수도 있다. 이러한 네트워크 격리가 필요 없고, 높은 성능이 필요하다면 ‘로컬 브릿지’를 사용하면 되는데, 이는 가상 허브와 물리적 인터페이스를 L2 브릿지 연결하며, DHCP는 기존의 외부 라우터를 그대로 활용한다. 한편 여기서 인텔, 브로드컴, 마벨의 NIC 등에서는 VLAN 태깅을 통해 트래픽 오프로드도 지원한다.

|

| ▲ VPN 환경만으로 고민이 끝나지는 않지만, 그래도 랜선 출근의 애로사항은 꽤 덜 수 있을 것이다 |

기본적인 서버 세팅이 끝났다면, 이제 외부에서 접속할 수 있도록 방화벽 설정을 바꿔야 한다. L2TP VPN 서버라면 TCP/UDP 500, 1701, 4500 포트를 서버 방화벽에서는 들어오기 허용, 외부 방화벽이나 공유기에서는 필요에 따라 해당 포트를 서버의 IP 쪽으로 포트 포워딩해주면 된다. 그리고 접속하고자 하는 클라이언트에는 VPN 유형을 ‘L2TP/IPsec with pre-shared key’ 등으로 설정하고, 앞서 서버 구축때 사용한 ID/PW와 PSK를 이용해 접속하면 된다. 이 때, VPN 서버가 공유기 뒤에 있고 클라이언트 또한 다른 네트워크에서 공유기 뒤에 있다면, 윈도우 비스타 이후에서는 보안 설정과 관련된 ‘AssumeUDPEncapsulationContextOnSendRule’ 레지스트리 값을 수정해야 할 수 있다.

이렇게 VPN 서버를 직접 구축함으로써, 모두가 사무실 밖에 흩어져 있으면서도 사무실 안에 있는 NAS 등의 자원을 공유하면서 사무실 안에 있는 것처럼 업무를 볼 수 있는 가장 기본적인 환경을 만들 수 있다. 하지만 비교적 네트워크 용량의 제약을 받지 않는 LAN에 비해, 외부에서 VPN을 사용한 접속은 외부 접속 속도의 제약을 받는 만큼, 회선 추가나 사용자별 QoS 등을 활용한 적절한 대역폭 배분 등도 고려해야 할 것이다. 또한 모두가 흩어져 각자의 PC를 사용하는 환경에서, 자료 유출 등의 엔드포인트 보안에 대한 대비 또한 고민해야 한다. 사실 이런 부분까지 고민한다면 MDM이나 VDI 등에 대한 고려도 필요하지만, 이 때도 VPN은 유용한 도구로 활용할 수 있다.

한편 VPN 서버 자체는 새로울 것이 없지만, 이제 보급형 PC나 서버, 가상화 환경에서도 별다른 하드웨어 없이도 기가비트 용량 수준의 암호화된 트래픽 정도는 부담없이 처리할 수 있는 환경을 쉽게 만들 수 있게 된 것은, 지금까지 하드웨어의 발전 뿐 아니라 소프트웨어 정의 인프라 관련 기술의 발전에 힘입은 것이 크다. 이제는 스토리지와 네트워크 용도에서도, 예전이라면 하드웨어 기반 카드와 어플라이언스를 고집했을 상황도, 이제는 범용 하드웨어와 소프트웨어 툴의 조합으로 그에 못지 않은 성능을 내며, 심지어는 필요가 줄어들면 용도의 변환도 자유롭다. 이런 유연함을 이제 개인 수준에서까지 어렵지 않게 누릴 수 있게 된 것에, 확실히 이제 시대의 대세가 바뀌었다는 점을 느끼게 된다.

Copyright ⓒ Acrofan All Right Reserved.

마이크로소프트, 이그나이트 2023에서 AI 미래 여는 혁신 ..

마이크로소프트, 이그나이트 2023에서 AI 미래 여는 혁신 .. 네이버 두 번째 IDC '각 세종', "초대규모 AI , 클라우드 등..

네이버 두 번째 IDC '각 세종', "초대규모 AI , 클라우드 등..

로터스의 하이퍼 SUV 엘레트라, 국내 판매 가..

로터스의 하이퍼 SUV 엘레트라, 국내 판매 가.. 머스탱 60주년 역사와 함께한 포드의 발자..

머스탱 60주년 역사와 함께한 포드의 발자..